先週は 2021年を振り返って、私たちが経験した多くの壊滅的な被害をもたらしたランサムウェアによる注目すべきセキュリティ侵害の増加についてお伝えしました。 攻撃者は、サプライチェーンへの継続的な注力に加え、病院、学校、地方自治体など、従来から、より狙いやすいとされる標的が餌食にされました。 これらのサイバー攻撃の多くの根本的な原因は様々ですが、いずれも一要素認証、弱い多要素認証(例:OTP)、秘密の漏洩(例:SAML署名キー)を利用したものです。

これらの攻撃が重要インフラに与えた影響は、連邦政府機関によるMFAの使用を含む強固な実践的セキュリティ対策の採用を義務付ける大統領令を発令するなど、アメリカ政府の対策に拍車をかけました。

2022年は、主に2021年のランサムウェアグループの成功から、ランサムウェアによる被害者を恐喝する流れが見られると予想されます。 また、脆弱な業界における情報セキュリティの実践と原則の成熟を加速させるために、規制がさらに重要視されることも予想されます。

こちらは2022年に向けて推奨する 重要な情報セキュリティです

- 企業はゼロトラスト・アーキテクチャを優先的に主導する必要があります

SolarWinds事件と最近のLog4jの脆弱性は、最小特権と分離の原則を何十年も提唱してきたにもかかわらず、一部の企業の基幹システムがインターネットや信頼されないシステムへのアクセスを許容していることを浮き彫りにしました。

情報セキュリティへのアプローチを根本的に変えることで、ゼロトラスト・セキュリティモデルの議論が深まります。 ゼロトラストは、内部環境が信頼できると仮定するのではなく、内部環境が敵対的であると仮定するところから始まります。 信頼は検査と強力な認証によって確立されますが、定期的に信頼を再構築する必要があるという点では一時的です。 理論的には、侵入の機会が限定され、隔離性が高まるため、侵入が成功した場合の影響が限定されるはずです。

ゼロトラストへの注目は、バイデン政権が連邦政府のMFAに利用されるプロフィールの近代化を求めた昨年5月にさらに強まりました。 政府が9月に発表した「ゼロトラスト成熟度モデル」は、ゼロトラストの7つの信条を概説し、2022年にますます巧妙化・広範囲化するサイバー攻撃から安全を確保するために、企業がこれらの柱を遵守するために行動しなければならないことに疑いの余地はないとしています。

- 企業はフィッシングに強い MFA を導入する必要があります

フィッシング、クレデンシャルスタッフィング、その他のパスワードベースの認証が抱える脅威は、今後も企業にとって大きなリスクとなります。 攻撃者は、未だ一要素認証や脆弱な MFA が普及している内部ネットワークのアクセスを得ることが可能であることを実証しました。 盗んだ認証情報を使用することで、攻撃者は、脆弱性を悪用したり、その他の検知される可能性が高まる行動をする必要が無く、環境に留まることができます。

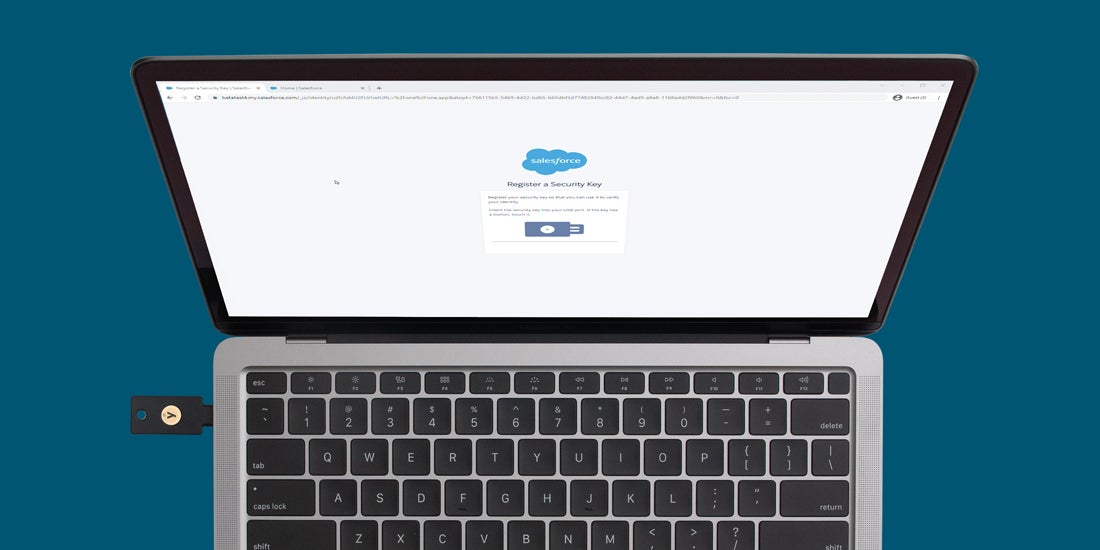

複数の認証プロトコルをサポートするYubiKeyは、一要素認証やOTPなどのレガシーな MFA から、フィッシングなどの一般的な攻撃に強い最新のFIDOベースのプロトコルへの段階的移行に関心を持つ企業との橋渡し役となることができます。

- 企業はクラウドへの恐怖を克服する必要があります

一部の企業や業界では、クラウドを脅威と見なし続けていますが、その理由の大部分は、制御を維持する方がセキュリティ上のメリットがあると認識されているためです。 事実かどうかは別として、クラウドは強固なセキュリティ機能とプロトコルを提供します。 適切に使用すれば、ランサムウェアやビジネスメールのハッキングなど、現在大企業が苦労している脅威の多くは、大きく緩和されます。 統合ID、強力な多要素認証、クラウドベースのファイルストレージの組み合わせは、規模の大小を問わず企業にとって強力です。 相互のTLSベースの認証と暗号化は、通常、PKIの複雑さをバックエンドで管理し、自動化するチェックボックスにチェックするだけで有効にすることができます。 また、自社の機密情報の管理に関心を持ち、これを行うことに成熟した方は、さらなる監視と管理を利用することが出来ます。

統合IDや強力な多要素認証のメリットを得るために、クラウドを完全導入する必要はありません。 最近のIDプロバイダは、FIDOプロトコル、SAML、OpenID Connectに対応しており、オンプレミスおよびオフプレミスのアプリケーションの統合を支援しています。 FIDO2/WebAuthnをサポートしているIDプロバイダの総合的なリストについては、Works with YubiKey カタログをご覧ください.

- ランサムウェアへの対策

従来の境界防御モデルやActive Directoryなどの技術に基づくレガシーインフラを持つ組織は、ランサムウェア攻撃に対応するための強固な対応策を用意しておく必要があります。 この対策は、保険の適用範囲、顧問弁護士、復旧に失敗した場合の身代金の支払い計画など、検知と復旧以外の議題も考慮されたものである必要があります。 保険プランでは、第三者に依頼した場合の費用のみが補償される場合がありますが、認可された業者を利用した場合に限ります。 また、補償内容に制限がある場合もあります。 最近では、攻撃者が民族国家であるかどうかで適用範囲が変わる事例もありました。

対策を立てたら、テストする必要があり、特にバックアップをテストする必要があります。

- サプライチェーンのセキュリティについては、より一層の配慮が必要です

2021年、SolarWinds事件とLog4jの脆弱性は、我々のサプライチェーンがいかに脆弱であるかを思い知らされただけでなく、基幹となる非常に機密性の高いシステムが、依然としてインターネット上の信頼できないシステムに自由に接続できる状態を維持していることを浮き彫りにしました。 私たちは、技術の安全な設計、開発、運用を確保する上で、相互に責任を負っていることを再認識する必要があります。 非標準的な質問事項が散乱しているベンダー保証プロセスだけでは、サプライチェーンの安全性を確保することはできません。

サプライチェーンに関わる企業は相互の信頼を確立する必要があり、これを対外的に示す能力も必要です。これは、開発プロセスを通じて優れた情報セキュリティを実践することで確立するものです。 理想的な状態は、コードのコミットからリリースまでの開発プロセス全体が、強力な認証、堅牢な整合性制御、最小権限の原則に従って保護されている状態です。 これに該当する技術を取り入れている企業は、業界で認められた慣行(例:Zero Trust)に従って、分離、パッチ適用、レジリエントなアクセス制御モデルにより、技術の安全性が確保されていると言えるでしょう。

Log4jの脆弱性は、一般的に使用されている重要なオープンソースソフトウェアの安全性を確保することの重要性を潜在的に浮き彫りにしました。 無料で利用できるソフトウェアの場合、そのセキュリティに責任を持つのは誰でしょう? 「サイバーUL」に関連する話題や、未だ未定義のFAR(連邦政府調達規則)やDFAR(国防省調達規則)の要件に準拠する政府補助金の話題も復活することを期待しています。 先日のオープンソースセキュリティサミットは、米国政府からさらに正式なものが出てくる前触れなのかもしれません。

1月20日のウェビナーで、ぜひ詳細をご確認ください。

- ユーザーのプライバシーは、今後も規制当局の焦点となります

ガートナー社は最近、2023年末までに、最新のプライバシー法が世界人口の75%の個人情報をカバーするようになると予測しています。 何百万人もの人々のセキュリティとプライバシーに取り組むGDPRおよびCCPAのような法律が世界中で施行され続ける中、組織はさまざまな法域で複数のデータ保護法を管理するという新たな問題に直面しています。

企業は、規制対象の情報を入口だけでなく、そのライフサイクル全体を通して保護する必要があります。 CCPAとGDPRは認証に関する要件を課していませんが、他の法域が独自の要件を策定するにつれて、ますます規定的な要件が増えることが予想されます。

——–

昨年度のYubicoのインパクトについては、こちらをご覧ください。 また、今年もすでに多くの素晴らしいウェビナーが予定されています。 サインアップとYubicoのすべての人にとってインターネットをより安全なものにするための取り組みについてはこちらをご覧ください。