Tag: japanese

-

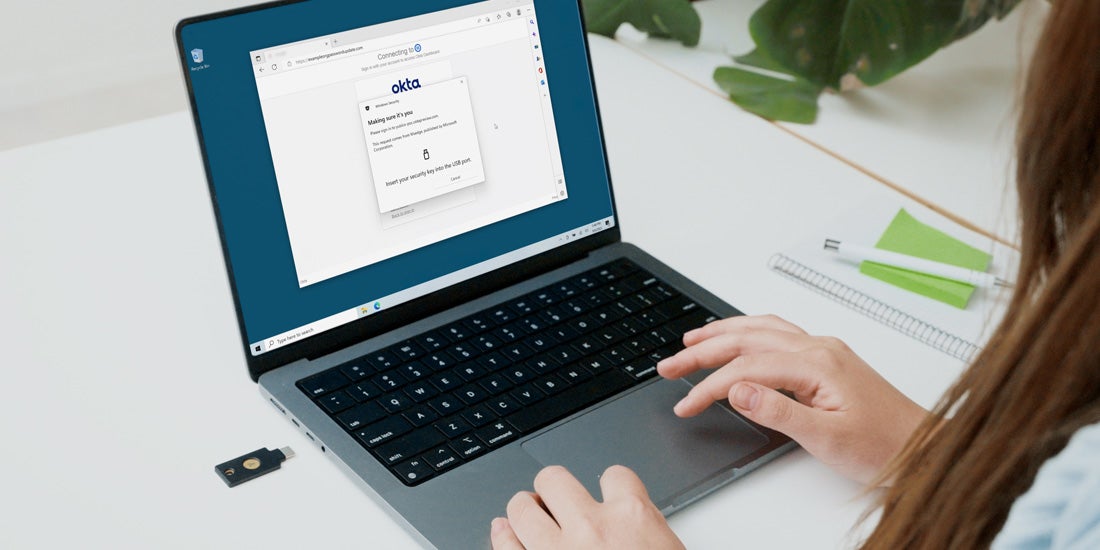

FIDO Pre-regのご紹介:ビジネスユーザーとエンドユーザーにとって、安全かつ迅速でパスワード不要のオンボーディングとアカウントリカバリは重要 本日は、YubiEnterprise Subscriptionの市場初のサービス、FIDO Pre-reg について発表します。これは、企業とその新入社員向けに、初日からパスワードレスの新たなオンボーディングを実現し、安全で迅速なアカウントリカバリとリセット機能も提供します。組織はフィッシングやその他最新のサイバー脅威に対する強力な保護を組織全体で迅速に確立し、リスク暴露を大幅に軽減できます。OktaとYubicoの提携により、Okta Identity […] Read more -

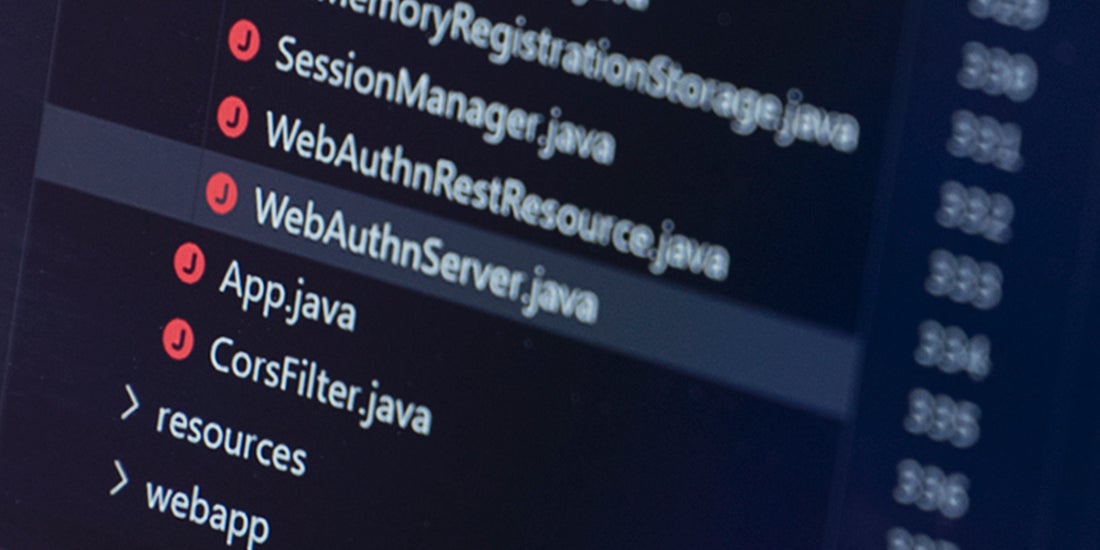

WebAuthnの実装: Yubicoからの新規アップデートの重要性 WebAuthnではたくさんの略語とプロトコルが使われています。 しかし、これらの意味と、これらの中から重要なものだけを特定する方法を理解していますか? 弊社ではわかりやすい説明とサポートの両方をご用意しています。 このブログでは、WebAuthnの実装のコツや、java-webauthn-serverライブラリのアップデート、YubicoのWebAuthnスターターキットの最新版についてのニュースをお伝えします。 初期 […] Read more -

継続的な認証のための基盤構築 継続的な認証とは、システム、アプリケーション、デバイスの間を行き来するユーザーのアイデンティティをリアルタイムに検証する機能を提供する、将来の「完全な状態」のセキュリティの概念のことです。 理論的には、継続的な認証ソリューションは、さまざまな監視ソースからのリスク信号を使用してユーザーを認証し、潜在的な脅威を特定し、侵害されたとフラグが付けられた認証情報の機能を積極的に修復します。 しかし、今日、継続的なユーザー認証は概念にすぎず、まだ確立された規格ではありません。 業種全体で現在使用されている従来の認証方法は静的であり、ユーザーは認証ワークフローの開始時にのみ、認証要素(例:パスワードまたはPIN、ワンタイムパスコード、生体認証)の提供に積極的に参加する必要があります。 概念的には、継続的な認証は、地理位置情報、生体認証の変更、さらにはキーストロークやマウスパターン、コンテキスト、その他の活動パターンなどの動作監視など、機械学習をベースとするインテリジェントなリスク監視ソースへの積極的な参加に取って換わるものか、または補強するものです。 […] Read more -

リモートワーカーに対するソーシャルエンジニアリング攻撃の増加への対応 現在、パンデミックがさまざまなソーシャルエンジニアリング攻撃にうってつけの条件を提供していることは明白です。 これまでも、リモートワークの普及やそれに伴うリスクに適応する中で、スピア型フィッシングから、ヴィッシング、ランサムウェアなどコロナウイルス関連の攻撃が増えていることについて、FBI やCISA, 、インターポールをはじめ信頼できる組織から、多くの報告や警告が出されています。 ソーシャルディスタンスとリモートワークは、多くの点でハッカーにとってより好ましい環境を作り出していますが、今日目にされるソーシャルエンジニアリング攻撃の種類は、過去に見られたものとあまり変わりません。 […] Read more -

製品開発のセキュリティ優先のアプローチを検討する4つの理由 インターネットはパワフルな発明です。 元々はコラボレーションのために作られましたが、すべての人が予想した能力をはるかに超え、社会の中核的な機能を担うようになりました。開発者として、当社は日々これらの素晴らしい進歩に貢献していますが、インターネットの未来を守り、維持することも当社の仕事です。 端的に言えば、インターネットは元々、自動車のようにセキュリティを念頭に置いて構築されたものではありませんでした。 しかし、時間をかけて、インターネットユーザーおよび共有される機密データを保護する必要性を認識するようになりました。 現在では、自動車を購入する際にエアバッグ、シートベルト、警報システムなどが装備されていることを期待するのと同様、製品やサービスにセキュリティ機能が組み込まれることが期待されています。 […] Read more -

最新の認証の未来はどうなっていくのでしょうか? 2008年にYubiKeyを最初に市場投入して以来、認証とセキュリティの世界では多くの変化が起こっています。このブログでは、オープン認証規格における当社の立ち位置を確認し、「Passkey」の登場について説明し、最新のWebAuthn/FIDO認証の未来について情報を共有します。 グローバル規格の作成 すべての人とすべてのサイトに高度なセキュリティを導入するために、Yubicoは2012年にGoogleとともにUniversal Second Factor(U2F)を作成し、2013年にそれをFIDO […] Read more -

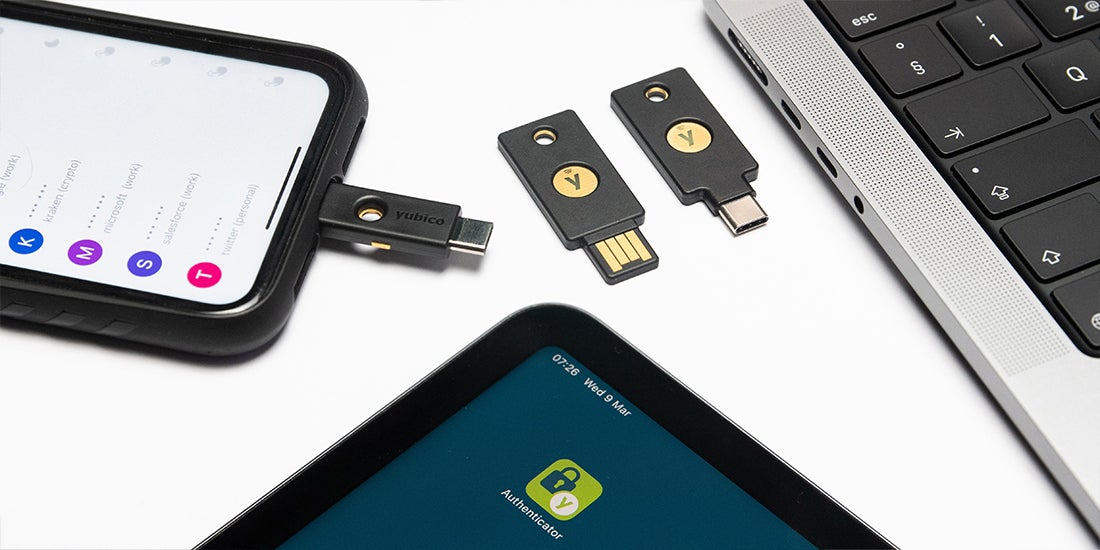

iOSのスマートカードとしてのYubiKey 証明書ベースのスマートカードは、20年以上にわたって、多要素認証の最も信頼され、実績のある実装の1つでした。しかし問題が1つありました。一般的なクレジットカードの形をしたスマートカードは、ハードウェアとソフトウェアを別途用意しないとモバイルデバイスではうまく機能しませんでした。 現在、スマートカードには財布に収まるクレジットカードサイズから、キーチェーンに収まるハードウェアセキュリティキーまで、さまざまなフォームファクタがあります。Yubicoのセキュリティキーの携帯性とマルチプロトコルのサポートにより、Personal Identity Verification(PIV)対応のYubiKeyを証明書ベースのスマートカードとして、サポート対象のiOSデバイスで使用できるようになりました。 iOS […] Read more -

認証や最新のMFA用語のアルファベットスープについての解説 大半のサイバー攻撃は、ログインパスワードやその他認証情報の盗難から始まります。 クラウド化が進む世界では、企業、個人、政府機関の通信システムには、インターネット経由で誰でもアクセスでき、攻撃を受けやすくなっています。 様々なサイバー攻撃の中でも、クレデンシャルフィッシングは最も重大な問題で、これらの脅威から自分を保護するためにはガイダンスの意味を理解することが大切です。 Yubicoでは、フィッシング対策の多要素認証(MFA)ガイドの共有をはじめとする保護ツールをご用意しています。 セキュリティ業界には、頭字語や複雑な技術ツールから構成される「アルファベットスープ」の悪いイメージがありますが、MFAも例外ではありません。 […] Read more -

政府や公的機関がWebAuthnに注目すべき5つの理由 連邦政府、州政府、地方自治体などの公共部門機関は、地域社会の機能を支える重要な責任を担っています。国家安全保障から公共交通機関、公共教育、治安、州立公園、金融サービス、エネルギーや電力網など、多くのサービスはすべて税金で賄われ、公共部門が管理しています。 これらは生活に不可欠な要素ですが、これらの重要な業務を維持するために必要な個人情報や機密情報の量が膨大であるため、政府機関は常に漏洩リスクにさらされています。 政府やその他の公的機関が運営するシステムやデータには、従業員や請負業者だけでなく、パートナーや市民も日々アクセスしており、アカウント乗っ取りに関連するセキュリティ侵害の可能性が飛躍的に高まっています。 事実、リモートハッキングは驚くべき早さで発生し続けており、その一方でより高度に成長しています。 2020年版情報漏洩報告書によると、55%は組織的な犯罪集団によるもので、38%は国家や政府が関与する活動によるものだったとのことです。 […] Read more -

YubiKeyによるウクライナの重要なITインフラの保護 ロシアによるウクライナへの侵攻は、物理的な世界とデジタル世界の両方においての戦闘です。 双方にとって、情報戦は戦場において人類史上最も重要な役割を果たしていて、最大の攻撃ベクトルと脅威は脆弱なログイン認証情報です。 大手政府系エネルギー企業のウクライナのサイバーセキュリティ担当者によると、未遂も含むインフラへの攻撃は2021年全体では2万1000件でしたが、2022年2月24日から3月24日の間だけで76万件以上と、3519%も増加しました。 3月4日、Yubicoは認証パートナーであるHideezから、ウクライナの重要インフラの保護への協力を依頼されました。 戦争が勃発した時、Hideezチームの多くはウクライナに留まり、最大の標的となるウクライナの企業やITシステムのために自分たちの専門知識や製品、サービスを提供する決断をしました。 […] Read more