サイバー攻撃が増加する時代にあって、制限のない自由な研究への欲求と、研究をサイバー攻撃から保護する必要性とのバランスをどのように取っていますか? これは、科学研究コミュニティのリーダーであるCERNが直面する課題です。 その解決策は? 特権データの構成を明確に表現し、より高レベルなセキュリティに関するユーザビリティの障壁を部分的に取り除く、柔軟なセキュリティポリシーを作成します。

1954年に設立されたCERNは、創造性、革新性、コラボレーションを重視する「科学技術のフロンティア」を使命として推進する活動をしています。 この使命を果たすために、学術研究者には、業務における柔軟性と自由が与えられています。 70カ国以上から15,000人を超えるユーザーがローカルまたはリモートでCERNに参加しています。これは、CERNのネットワーク上のBYODの70%以上を占めています。 そのため、CERNは彼らにとってISPのように機能します。

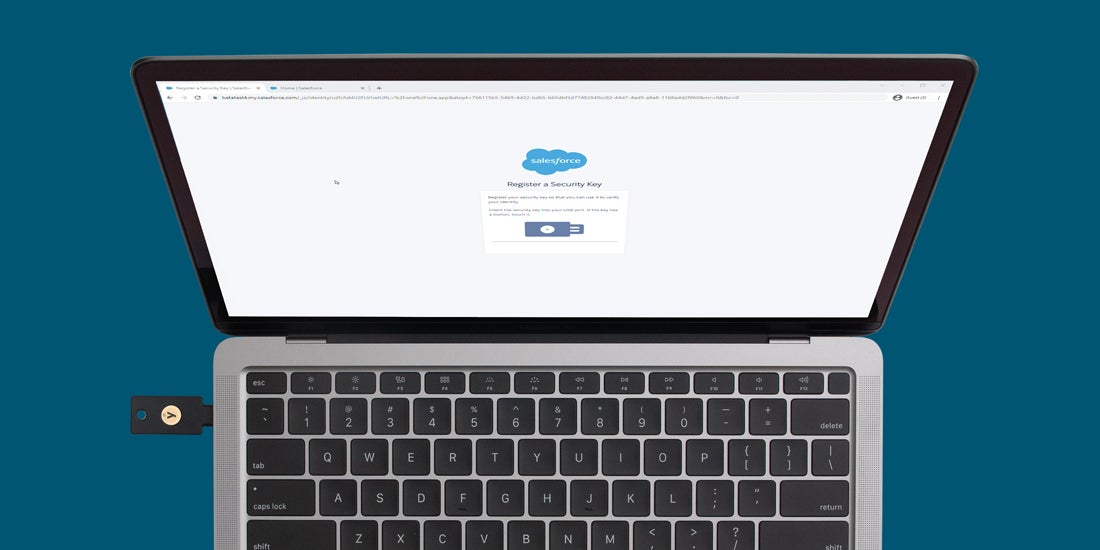

CERNは2012年にYubicoとの協業を開始し、上位の特権ユーザーによる重要サービスへのアクセスを保護するための最新のソリューションを探していました(CERNコンピューターセキュリティチームとより広範なITチームのメンバー)。 今日、CERNは、セントラルSSOにより、重要な制御システムにアクセスできるユーザー、ITシステム管理者、機密データにアクセスできる人々に対して、強力な多要素認証(MFA)の要件を拡大しています。 また、必要に応じて他のチーム全体のユーザーへの展開をさらに拡大する計画もあります。

CERNのセキュリティへのアプローチは、その学術的な要件によって大きく左右されます。従来のセキュリティのルールや境界線は、創造的な自由を必要とする組織とは相容れないものでした。 この独自の特権アクセス管理の課題を調査するため、CERNのコンピューターセキュリティ責任者であるStefan Lüders博士と協議します。具体的には、サイバーリスクとセキュリティの進化、より高度なセキュリティアクセスを必要とするユーザーを保護するための重要なニーズ、自由な学問のために設計された環境においてセキュリティのバランスをとる上での課題が挙げられます。

CERNにおけるコンピューターセキュリティの課題は何ですか?

CERNのやり方は、当社の特殊な環境に適応しています。 他のコンテキストで採用できるようなトップダウンのセキュリティアプローチは、ここでは単独ではうまくいきません。 したがって、その両方を組み合わせています。

CERNの一部が大学のようになっており、多くの研究者、学生、博士号取得者、物理学者、 粒子研究を行うエンジニアなどから成る、大規模な学術コミュニティがあります。 多くの柔軟性と自由があります。 BYODでは、個人が多くの責任を負うため、合法である限り必要なことはほぼ実行できるし、あらゆるものをプログラムし、あらゆる環境を設定することができます。 柔軟性は創造性を生みます。 みなさんの想像的な心に対して、できるだけ境界と制限を最小限に抑えたいと考えています。 CERNの一つの側面には、学問の自由と柔軟性が必要です。

CERNの反対側には、粒子加速器などの産業用制御システムに異なるポリシーとプロセスが必要です。つまり、学術的な環境ではあるものの、業界の要件に適合しています。 粒子加速器は独自のものであり、すべてはプロトタイプです。 その結果、それらは継続的に改善されます。 この種のアジャイルなエンジニアリングには、セキュリティに対する厳格でありつつも柔軟なアプローチが必要です。

過去5年間、サイバーセキュリティへの多額の投資にもかかわらず、サイバー攻撃の量とデータ侵害にかかるコストは増加の一途をたどっています。 個人的にセキュリティニーズはどのように進化したと考えていますか?

セキュリティは以前はマラソンでしたが、今ではトライアスロンです。 ますます困難なものとなっています。 安全な侵入のリスクは、脅威と脆弱性と結果の掛け算に比例します。 CERNでは、侵害の結果をより深く理解することが重要だと考えています。その結果はこの先も変わらず、十分に管理されていると思います。 ただし、脅威の現場は逆で指数関数的に進行しています。 今日、世界中の業界、特にヘルスケア、エネルギー、政府、大学でのランサムウェア攻撃とマルウェアの急増は解消されておらず、むしろ悪化しています。

同様のことが、脆弱性にも当てはまります。 以前は、いくつかのハードウェア(およびそのBIOS)、オペレーティングシステム、最上位のアプリケーションという保護する3つのレイヤーから成るコンピューターセンターを運営していました。 現在、コンピューターセンターには保護するハードウェアはありますが、複数の仮想マシンを動かすハイパーバイザーレイヤーもあり、そこではコンテナをホストし、次にアプリケーションをホストしています。 今日、保護するレイヤーは他にもあります。 より複雑で、より脆弱です。

脆弱性と驚異の増加を踏まえ、CERNでサイバーセキュリティにどうアプローチしますか? 攻撃数の増加に注意を払っていますか?

「攻撃」を構成するものの概念は、しっかりと定義されていません。 リンゴを数えるとき、私たちはリンゴが何であるか同意できますし、数えられます。 しかし、攻撃とは何を指すのでしょうか? 間違ったパスワードで1回ログインを試みただけですか? それとも、すべてのユーザーアカウントへのブルートフォースですか? 攻撃の数は関係ありません。 私たちはベクトル、発生率、種類を調べ、それに応じて防御体制を改善します。

それはまるでパンデミックです。人間であるあなたは、常にウイルスに晒されています。あなたの身体は永久に攻撃を受けています。 しかし、それにもかかわらず、免疫システムがあなたを保護することを願いつつ、あなたは日常生活を続け、駅やスーパーマーケットに行きます。 これが、CERNで行うことです。 原則として、監視するファイアウォールによってすべてがブロックされるように防御を強化します。 これらの攻撃が侵入(発熱、免疫系アナロジー)にならない限り、私たちは大丈夫です。 攻撃を観察および監視しますが、むしろ攻撃を防ぐことに関心があります。

多くの組織にとって、新型コロナは組織文化と従業員の行動に大きな影響を及ぼしました。リモートワークにより、サイバーセキュリティと制御に潜在的なギャップが生まれました。 パンデミックは、CERNがユーザーを保護する方法にどのような影響を与えましたか?

CERNは、既存の巨大なリモートワークコミュニティと同時にパンデミックに移行したため、必要なインフラの大部分はすでに整っていました。 唯一、強化の必要があったのは、リモートゲートウェイを拡大して、より多くの人が同時にCERNに接続できるようにすることでした。 当社が他で直面した問題は、ライセンスでした。使用するサードパーティーソフトウェアのほとんどはCERNの事業所に地理的にライセンスされていたため、スタッフがリモートで使用できるようにするため、ライセンス所有者と再交渉する必要がありました。

エンドポイント管理は、パンデミックのために別の方法で管理する必要がありました。 BYODに関しては、特に注意が必要です。 コンピューターが侵害されても、気付けるのはアカウントが侵害され、CERN内のリソースを使用している場合のみです。 アカウントのセキュリティを保護するためには、多要素認証が1つの方法となります。

CERNでの特権アクセス制御の戦略とは?

これまで、私たちの戦略は、YubiKeyの使用などMFAで重要なサービスを保護することでした。 基本的なことに関しては、パスワードを使用できます。 重要なサービスにログインするときは、2番目の要素を利用する必要があります。

規模拡大を円滑にするため、重要なサービスと対話するのではなく、重要なユーザーと対話するようになりました。 重要なユーザーは、CERNのセントラルSSOポータルで、2番目の要素を使って少なくとも1日1回ログインするようになりました。 アプリケーションスフィアがログインスフィアから切り離されることで、エンドユーザーに最大の柔軟性と使いやすさをもたらします。 また、ユーザーはYubiKeyを使用して個人アカウントを保護することもできます(2番目のOTPスロット使用時)。

セキュリティでは、全体的またはグローバルな制御が常に問題を引き起こします。 例外は常にあります。そして例外はサイバーセキュリティの命取りになります。 断片的にアプローチする必要があります。 YubiKeyは、まずコンピューターセキュリティチームのために導入し、次にコンピューターセンターを管理するためにIT部門に展開しました。現在は、制御システムにリモートアクセスするユーザーでも使用できます。

CERNでは、特権は機能により明確に定義されます。人に依存するのではなく、アクセスするものに依存します。 コンピューターサービス管理者は、MFAの対象です。 産業施設運営者は、MFAの対象です。 今後は、MFAを調達、管理、事務局など他のコミュニティに拡張することを検討しています。 各ステップで、より多くのコーナーを網羅するように、制御を拡大しました。

———

特権アクセスを定義、保護する方法の詳細については、白書「特権ユーザーへのクリティカルで強力な認証の必要性: レガシー認証が特権ユーザーを危険に晒している理由」をご覧ください。