継続的な認証とは、システム、アプリケーション、デバイスの間を行き来するユーザーのアイデンティティをリアルタイムに検証する機能を提供する、将来の「完全な状態」のセキュリティの概念のことです。 理論的には、継続的な認証ソリューションは、さまざまな監視ソースからのリスク信号を使用してユーザーを認証し、潜在的な脅威を特定し、侵害されたとフラグが付けられた認証情報の機能を積極的に修復します。 しかし、今日、継続的なユーザー認証は概念にすぎず、まだ確立された規格ではありません。

業種全体で現在使用されている従来の認証方法は静的であり、ユーザーは認証ワークフローの開始時にのみ、認証要素(例:パスワードまたはPIN、ワンタイムパスコード、生体認証)の提供に積極的に参加する必要があります。 概念的には、継続的な認証は、地理位置情報、生体認証の変更、さらにはキーストロークやマウスパターン、コンテキスト、その他の活動パターンなどの動作監視など、機械学習をベースとするインテリジェントなリスク監視ソースへの積極的な参加に取って換わるものか、または補強するものです。

継続的な認証への取り組み

継続的認証の背後にある明確な推進力: サイバー攻撃はその数と精巧さを増し続けており、データ侵害の61%はユーザー認証情報が根源となっています。 SMSベースのOTP(ワンタイムパスワード)のような従来のセカンドファクターでセキュリティを高めようとしても、ユーザーの不満や安全でない回避策を招くだけで、43%の組織が多要素認証(MFA)の使用における最大の障害としてユーザーエクスペリエンスを挙げています。 ハイブリッドワークやリモートワークへの移行は、今日のID管理やアクセス管理の方法における弱点を増大させています。

IDアクセス管理(IAM)、および特権アクセス管理(PAM)ソリューションを使用して、エンタープライズアプリケーションへのアクセス制御の合理化が試みられてきました。多くの場合、シングルサインオン (SSO) を使用して、ユーザーがアクセスできるアプリケーションごとに個別のトークンを割り当てます。 IAMやPAMのソリューションの中には、リスク分析を適用してステップアップ認証を促すものもありますが、これは継続的な認証の本質を捉えていません。 さらに、前述のソリューションは、特に設定されていないアプリケーションを監視、接続、操作することができないため、独自の壁によって制限されることが多く、脅威や異常を検出できる高度な自動化機能やインテリジェンスによって、IDとアクセスを管理するための全体的なキャパが減少します。

継続的な認証の概念は、かなり前から存在しており、2004年には、温度、目の動き、クリック圧を測定するさまざまな方法が研究され、80%以上の精度で本人確認を継続的に認証することができました。 今日、コンテキストや行動データにインテリジェンスを適用し、プロセスや認証フレームワークと組み合わせて動的にアクセス制御を適用できるポイントソリューションがいくつか存在します。 ただし、IDまたはアクセスを管理する方法では、基になる信頼モデルにユーザー名やパスワードなどの従来の認証方法やモバイルベースの認証システムが含まれている場合、IDベースライン (本人であることの証明) には本質的に欠陥があります。

実際には、継続的な認証の概念を実現する前に実行しなければならない重要な手順があります。

継続的な認証の構成要素

最先端で強力な認証は、継続的な認証とゼロトラストの両方に必要な構成要素の一つです。 「決して信頼せず、必ず確認する」のゼロトラストフレームワークでは、組織は、ネットワークまたはデータへのアクセスを許可される前に適切に検証されない限り、ユーザー、パケット、インターフェイス、またはデバイスを信頼してはいけません。 この信頼は、継続的な認証の場合と同様に、リスクシグナルを使用して受動的に確立できますが、最初に強力な認証を使用しバックアップする必要があります。

ただし、MFAのすべての形式が同じではないことに注意してください。 どのような形式のMFAも、何もMFAを使用しないよりは優れていますが、ユーザー名とパスワード、またはSMSのワンタイムパスコード (OTP) 、プッシュ通知、認証アプリなどのあらゆるモバイルベースの認証は、フィッシング、標的型攻撃、アカウントの乗っ取りに対して脆弱です。 これらの認証は、マルウェア、中間者 (MiTM) 攻撃、SIMスワップ、およびその他の悪意のある行為によって侵害される可能性のある 「共有シークレット」 に依存しています。

Yubicoは、FIDO2などの最先端規格に支えられた強力な認証を使用して、個人が本人であることを確認するように求める、将来のゼロトラスト戦略のより進化した状態として継続的認証をとらえています。 インテリジェントなシステムが個人のパターンを学習するため、ユーザーはより頻繁に本人確認を求められるようになります。時間の経過とともに、日常的な活動では認証プロンプトの数が減少し、不規則な活動や潜在的にリスクの高い活動時に特権アクセスを行うには、引き続きステップアップ認証が必要になります。

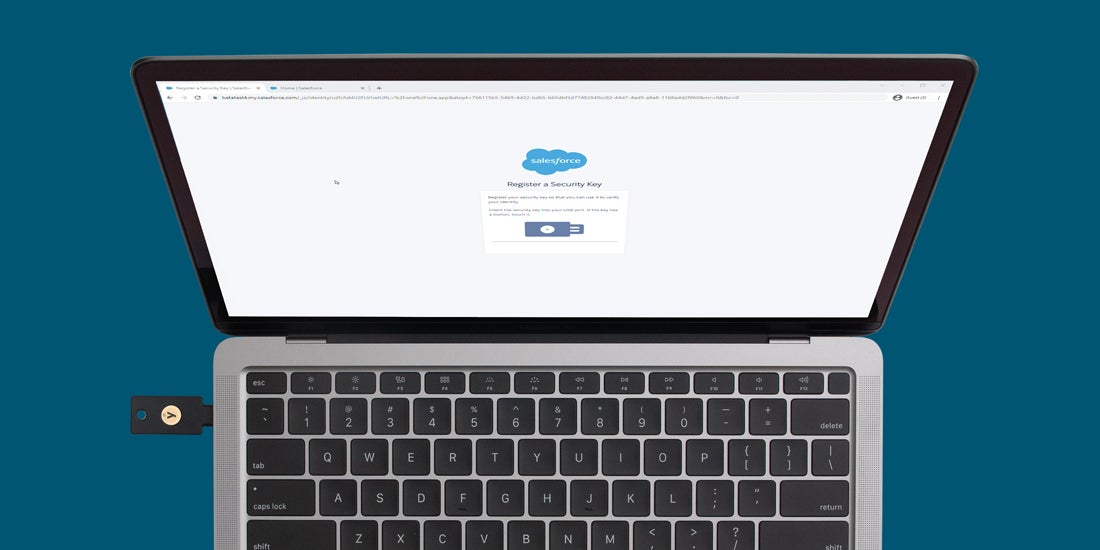

これに備えるために、組織は少なくともフィッシング対策 の2要素認証 (2FA) またはMFAのベースラインを確立する必要があります。これには、単純なタッチや生体認証に依存するYubiKeyなどのハードウェアベースの認証が含まれます。 理想的なのは、組織がユーザーフレンドリでパスワード不要の強力な認証に移行した場合にのみ、ゼロトラストと継続的な認証フレームワークを構築できるようになることです。

現在、すべてのシステムとアプリケーションに継続的な認証を適用できる単一の解決策はありません。 しかし、今日の組織は、認証を向上させ、機密性の高いデータへのアクセスを一般的に提供するミッション・クリティカルなアプリケーションに継続的な認証の概念を適用するよう、行動を起こすことができます。

FIDO U2FやFIDO2などのフィッシング対策認証プロトコルとゼロトラスト原則を使用し、認証フレームワークを将来に備え強化することで、将来のより現代的で応答性の高いセキュリティ戦略の基盤を築くことができます。

—

強力なフィッシング対策認証を使用してゼロトラスト戦略を加速する方法の詳細については、こちらのホワイトペーパーを参照してください。.