Blog

Stay up to date on company and partner news, product tips, and industry trends.

-

YubicoがYubiKeyの認証技術の最新イノベーションやYubiKey as a Serviceの展開でプレゼンスを拡大 カリフォルニア州・サンタクララおよびスウェーデン・ストックホルム – 2024年7月24日 – ハードウェア […] Read more -

Yubico、主要製品のイノベーションにより大規模な企業のセキュリティと耐フィッシングパスワードレス認証を強化 世界をリードするハードウェア認証セキュリティキーのプロバイダーであるYubico(NASDAQ:YUBICO)は、YubiKey 5シリーズ、セキュリティキーシリーズ、セキュリティキーシリーズ – Enterprise EditionのYubiKey 5.7ファームウェアの—リリースを発表しました。 Read more -

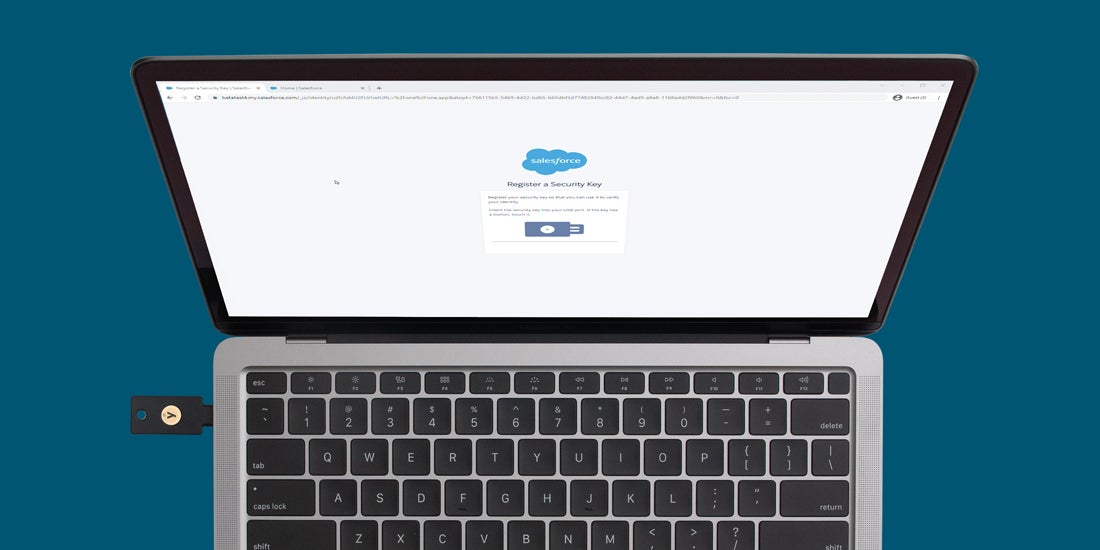

Salesforceの使用にはMFAが必要です:必要な理由とできること 巧妙なサイバー攻撃が中小企業や大企業を対象に執拗に攻撃し続ける中で、企業は顧客、従業員、パートナーのセキュリティをより安全に守るために、サイバーセキュリティインフラの改善を優先させる必要があります。 ユーザー名とパスワードは、進化し続けるサイバー攻撃に対して、もはや十分なセキュリティを提供するものではありません。 昨年末、Salesforceは2022年2月1日以降、同社の製品、ソリューション、プラットフォームにアクセスする際に多要素認証(MFA)を有効にすることを顧客に義務付けると発表し、これに対する強い決意を表明しました。 この要件は、GoogleやTwitterといった他の大手テクノロジ企業や、最近では米国政府が発令した 「大統領令14028」 […] Read more -

タイトル:マイクロソフトのSurface Pro 10 for BusinessはYubiKeyを使用したNFCベースのパスワードレス認証が可能 企業にYubiKeyと新しいSurface Pro 10を導入し、MicrosoftとYubicoの長年のコラボレーションを活用してください。 Read more -

FIDO Pre-regのご紹介:ビジネスユーザーとエンドユーザーにとって、安全かつ迅速でパスワード不要のオンボーディングとアカウントリカバリは重要 本日は、YubiEnterprise Subscriptionの市場初のサービス、FIDO Pre-reg について発表します。これは、企業とその新入社員向けに、初日からパスワードレスの新たなオンボーディングを実現し、安全で迅速なアカウントリカバリとリセット機能も提供します。組織はフィッシングやその他最新のサイバー脅威に対する強力な保護を組織全体で迅速に確立し、リスク暴露を大幅に軽減できます。OktaとYubicoの提携により、Okta Identity […] Read more -

Yubico が 2023 年の鍵:YubiEnterprise サブスクリプションでゴールドスタンダードの認証を企業に実現 導入コストの削減、柔軟性、迅速な展開、シームレスな流通を実現 カリフォルニア州サンタクララおよびスウェーデン、ストックホルム – 2023 年 […] Read more -

導入者の声:YubiKeyのROI セキュリティの必要性は言うまでもありません。 セキュリティはオンラインやオフラインでも、休暇中や自宅でも、最優先事項であることに変わりはありません。さまざまな場所で契約する従業員が増えている昨今、企業はフィッシングや盗まれた認証情報によって機密データを危険にさしてしまうリスクにさらされています。 YubicoのYubiKeyは、ハードウェアベースでフィッシングに強い多要素認証(MFA)ソリューションで、上述のようなリスクを軽減します。 YubicoはForrester Consultingに、YubiKeyを導入することで財務的にどの程度の影響がでる可能性があるかを評価するよう依頼しました。 […] Read more -

WebAuthnの実装: Yubicoからの新規アップデートの重要性 WebAuthnではたくさんの略語とプロトコルが使われています。 しかし、これらの意味と、これらの中から重要なものだけを特定する方法を理解していますか? 弊社ではわかりやすい説明とサポートの両方をご用意しています。 このブログでは、WebAuthnの実装のコツや、java-webauthn-serverライブラリのアップデート、YubicoのWebAuthnスターターキットの最新版についてのニュースをお伝えします。 初期 […] Read more -

継続的な認証のための基盤構築 継続的な認証とは、システム、アプリケーション、デバイスの間を行き来するユーザーのアイデンティティをリアルタイムに検証する機能を提供する、将来の「完全な状態」のセキュリティの概念のことです。 理論的には、継続的な認証ソリューションは、さまざまな監視ソースからのリスク信号を使用してユーザーを認証し、潜在的な脅威を特定し、侵害されたとフラグが付けられた認証情報の機能を積極的に修復します。 しかし、今日、継続的なユーザー認証は概念にすぎず、まだ確立された規格ではありません。 業種全体で現在使用されている従来の認証方法は静的であり、ユーザーは認証ワークフローの開始時にのみ、認証要素(例:パスワードまたはPIN、ワンタイムパスコード、生体認証)の提供に積極的に参加する必要があります。 概念的には、継続的な認証は、地理位置情報、生体認証の変更、さらにはキーストロークやマウスパターン、コンテキスト、その他の活動パターンなどの動作監視など、機械学習をベースとするインテリジェントなリスク監視ソースへの積極的な参加に取って換わるものか、または補強するものです。 […] Read more -

リモートワーカーに対するソーシャルエンジニアリング攻撃の増加への対応 現在、パンデミックがさまざまなソーシャルエンジニアリング攻撃にうってつけの条件を提供していることは明白です。 これまでも、リモートワークの普及やそれに伴うリスクに適応する中で、スピア型フィッシングから、ヴィッシング、ランサムウェアなどコロナウイルス関連の攻撃が増えていることについて、FBI やCISA, 、インターポールをはじめ信頼できる組織から、多くの報告や警告が出されています。 ソーシャルディスタンスとリモートワークは、多くの点でハッカーにとってより好ましい環境を作り出していますが、今日目にされるソーシャルエンジニアリング攻撃の種類は、過去に見られたものとあまり変わりません。 […] Read more