今では当然のルーチンです…

ステップ 1:組織は費用がかかり、当惑させるセキュリティ違反の悪影響を受けています。

ステップ 2:組織は大急ぎで多要素認証を導入しているか、その使用を義務付ける取り組みを強化しています。

多くの場合、組織が強力な認証を完全に採用するきっかけは侵害です。 しかし、どうしてでしょうか? ユーザー名とパスワードだけでは十分なセキュリティとならないこと、およびSMSの2要素認証(2FA)が何度も非推奨になっていることがわかっています。 それでも、多くの企業は、とにかくこうした安全性の低い方法への依存を続けています。

多要素認証の実装コストを考慮する

広範囲にわたる強力な多要素認証(MFA)を実装するには、コストと導入の複雑さへの理解が必要です。 セキュリティは通常、コストセンターと見なされており、CISOは、強靭なセキュリティ対策とそのコストとの間で慎重なバランスを取ることに慣れています。 しかし、侵害の影響と頻度の変化に伴い、認証戦略を決定する際にCISOが行う計算も変化する必要があります。

強力なMFAを企業全体に展開する際に計算する必要なセキュリティ、使いやすさ、スケーラビリティの3要素と関連コストが影響を受けます。

セキュリティ:間違ったMFAは800万ドルの損失になりえる

最初に考慮すべきことは、組織がセキュリティ違反を受けることによるコストと確率です。 2020年のデータ漏洩による平均被害額は米国で864万ドル(世界全体では386万ドル)でした。 それは評判が失われたことによる損失の費用が入っていません。

Forresterは、ほとんどの組織にとって、サイバー攻撃に直面する可能性は30%と推定しています。 これらの確率は、ハッカーがリモートワーキングへの移行や、クラウド採用の加速に便乗することで、フィッシング攻撃が急増した場合にのみ増加しました。 パンデミック、選挙、不況、社会不安がからまりあって引き起こされる状況は、ハッカーにとって得意分野である恐怖、不確実性、疑いを生み出しました。 政治団体、政府機関、メディア、医療従事者などの組織では、リスクはさらに増大します。 潜在的な侵害コストだけでは十分な動機とならない場合、侵害リスクへの露出を削減できないと、サイバー保険の保険料にも影響を与える可能性があります。

30%の確率で800万ドル以上のセキュリティ侵害が発生するため、MFA実装に投資するコストは、議論の余地がないようです。 しかし、どの種類の認証が「十分」に強力なのでしょうか?

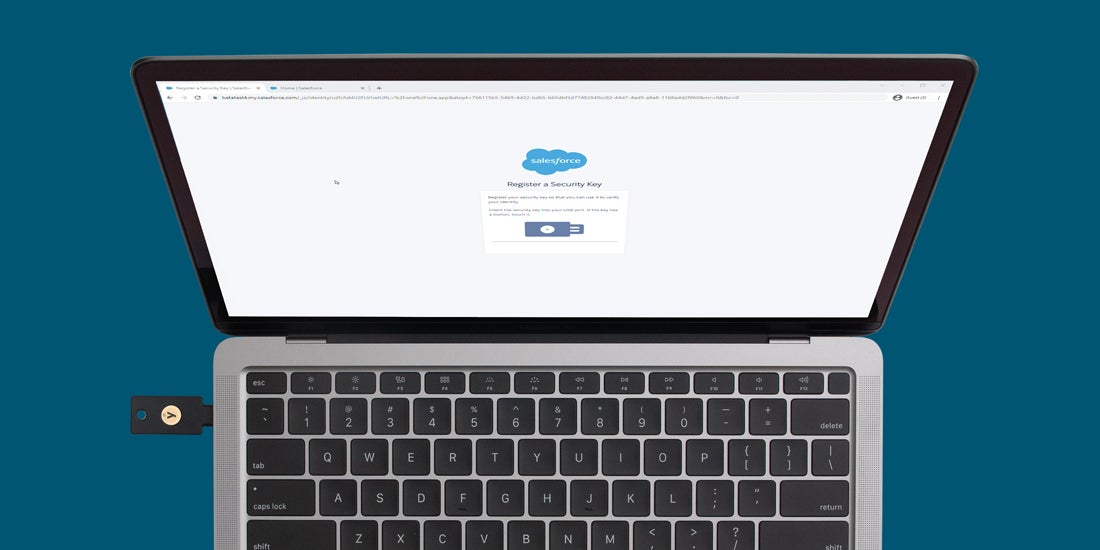

GoogleとNYUの調査では、パスワード認証の標準値を、FIDOセキュリティキー、スマートフォンベースのワンタイムパスワード(OTP)ジェネレーター、SMSなどの2FA方式と比較しました。 Googleによると、YubiKeyのようなハードウェアベースのセキュリティキーが最強のセキュリティをもたらします。フィッシング攻撃から100%保護する唯一の方法であり、使いやすさと展開性を併せ持ちます。 強力なハードウェアに基づく多要素認証は、あらゆるセキュリティ侵害の約80%を占めるフィッシング攻撃やアカウント乗っ取りの脅威を排除し、企業に安心感を与えることができます。

使いやすさ:ユーザーエクスペリエンスが低いと、サポートコストが月額1200万ドル以上になる可能性があります

CISOへの多要素認証実装コストの次の考慮事項は、多くの場合、使いやすさの追及です。 強力なハードウェアに基づくMFAが最も安全な選択肢であるなら、ユーザーエクスペリエンスについてはどうですか? これに答えるには、ユーザーの観点から認証に代わるもの、具体的には単純なユーザー名とパスワードとモバイルベースの2FAを検討する必要があります。

しかし実際、パスワードや1回限りのパスコードをいつも入力しなければいけないのは面倒です。 そして、ご存じの通り、低いエクスペリエンスに不満を感じる従業員は、生産性とエンゲージメントが低下するだけではなく、プロセスを回避する可能性が高くなります。これらはすべて、コストとなります。 これにより、組織は振り出しに戻ります。ユーザーがセキュリティソリューションの採用に失敗したために、データ侵害のリスクに晒されます。あるいは、生産性を損なう破壊的なワークフローを生み出します。 例えそのツールが自身を守るためにあるのだとしても、ユーザーにとって仕事に使いにくいツールを我慢する時代は終わりました。 使いやすさはもはやその効力を失っていることを、ほとんどのCISOは知っています。

手始めに、組織全体でパスワードベースの認証を制御および維持するために必要なITサポートのコストを見てみましょう。 パスワードのリセットだけで、サポートへの問い合わせやメールが大半を占めることはよく知られています。 Gartnerの統計によると、ITヘルプデスクへのコール全体の20~50%がパスワードのリセットに関するものであり、Forresterは一件のパスワードリセットにかかる平均コストは70ドルと見積もっています。 実際、Microsoft Ignite 2017でAlex Simonsが行ったプレゼンテーションによると、パスワードリセットには1カ月あたり1200万ドル以上の費用がかかっています。 モバイルベースの2FAを導入し、従業員に追加アプリを提供して管理させ、IT部門に追加ライセンスとソフトウェアを提供して使えるようにすると、そのサポートの負担はさらに重くなります。

Googleのケーススタディによると、YubiKeyを世界的に導入後、パスワードリセットにかかるコストを92%削減できました。 さらに、SMSを介したワンタイムパスワード(OTP)を使用する場合と比べ、YubiKeyを使用した認証の時間は、約50%まで短縮されました。 YubiKeyをGoogle Authenticatorと比較すると、ログイン時間は約4倍高速になりました。

スケーラビリティ:すべての従業員がアクセスできるため、コストと時間を節約できます

CISOの計算における3番目の、そして最も複雑な考慮事項は、スケーラビリティです。 これには誤解や仮定が多くあります。 YubiKeyのようなハードウェアベースの多要素認証ソリューション(明らかに最も安全で使用可能なオプション)を、数千人の従業員と数百件のエンタープライズシステムでスケーラブルにするにはどうすればいいですか? 少数の特権ユーザーのために取っておくべきではありませんか?

違います。 あらゆるユーザーはセキュリティ侵害の影響を受けやすいです。 実際、ハッカーは知識が豊富で、常に抵抗が最も少ない経路でやってきます。つまり、特権ユーザーがいつも最初の標的になるとは限らないのです。 そして、あらゆるユーザーには、生産性を防げないエクスペリエンスが必要です。 実のところ、YubiKeyは、銀行を壊したり、管理上の抜け穴を開けることなく、すべてのユーザーに展開できるということです。 これにより、大幅なコストと時間の節約が可能となります。

認証ソリューションを会社全体で展開する際は、さまざまな環境や複数のテクノロジースタック間での相互運用性を検討することが必要です。 例えば、組織にはIT管理者や人事チームなど「オフィスベース」の従業員を確保する必要があるかもしれません。しかし、小売りやヘルスケアなどでは、モバイル制限付きの環境や共有ワークステーションで運用する「現場」の従業員を確保する必要もあります。 また、時間の経過とともに、組織がレガシーシステムから最新のクラウドベースのテクノロジーに移行する可能性があります。これらのテクノロジーはすべて、さまざまなレベルの認証をサポートします。 複数のバックエンドシステムで動作し、モバイル接続から独立しており、最高の「タップアンドゴー」ユーザーエクスペリエンスを備えた標準ベースのMFAソリューションを選択すると、組織で複数の認証メカニズムを管理する際のコストと複雑さを省けます。

例えばYubiKeyは、すべての主要なウェブブラウザと数百の企業向けクラウドサービスですぐに使用でき、カスタム開発は必要ありません。 したがって、導入する新サービスやアプリケーション、または解決すべきビジネスユースケースにかかわらず、新しい認証デバイスやワークフローをユーザー向けに展開する必要はなくなります。 1台のデバイスを社内のさまざまなシステムで使用できます。

また、モバイル認証アプリまたはSMSを介した2FAは、ハードウェアを使用しないオプションではないことにもご注意ください。 ユーザーはスマートフォンを必要としており、多くの企業は従業員に仕事用に用意したデバイスを提供するか、毎月の個人の電話料金の一部を従業員に払い戻します。 Oxford Economicsの調査によると、89%の組織が、従業員のスマートフォンの費用を補償するため、その全額または一部に相当する手当を支給しています。 これは従業員1人あたり月平均36.13ドル、年間430ドルになります。

次に、認証コードをユーザーにメールまたはテキストメッセージで送信する費用が掛かります。 些細なことに思えるかもしれませんが、例を挙げると、中堅銀行はSMSベースの2FAから移行したあと、SMS料金を10%減の290万ドル節約できました。

逆に、YubiKeyは20ドル~70ドルの範囲の低コストのキーです。 実際、YubiKeyのセキュリティ、使いやすさ、ワークフローの効率性を組み合わせることで、Googleは各従業員に複数のYubiKeyを提供し、全社的なコスト削減を実現することができました。 企業は、YubiEnterpriseサブスクリプションで支出を予測可能にしつつ、34カ国の数千人のユーザーにYubiKeyを配布することができます。

ハードウェアベースの強力認証の総コスト

すべてを考慮して、多要素認証を実装するためのコスト計算の方程式が変更されました。

従来、CISOは、強力なMFAを広く導入する余裕はないと感じていたかもしれません。 しかし、現在のセキュリティ侵害のコストや、ハードウェアベースの認証のスケーラビリティと相互運用性の進歩を考えると、本当に余裕はないのでしょうか? CISOは、すべての人に対する強力なハードウェアベースの認証により、もはやCFOとの戦いに巻き込まれることがなくなり、実際、経済的にも恩恵があると認識しています。 結局のところ、コストを抑えつつセキュリティ、使いやすさ、スケーラビリティを実現することは可能なのです。