2008年にYubiKeyを最初に市場投入して以来、認証とセキュリティの世界では多くの変化が起こっています。このブログでは、オープン認証規格における当社の立ち位置を確認し、「Passkey」の登場について説明し、最新のWebAuthn/FIDO認証の未来について情報を共有します。

グローバル規格の作成

すべての人とすべてのサイトに高度なセキュリティを導入するために、Yubicoは2012年にGoogleとともにUniversal Second Factor(U2F)を作成し、2013年にそれをFIDO Allianceに移行して、すべての人にとってインターネットをより安全にするグローバル規格を提案しました。この規格では、ハードウェアの公開鍵/秘密鍵の暗号によるセキュリティが使用され、USBデバイスとポート(またはモバイルのNFC)、およびそれをサポートするWebサイトしか必要でないことが示されました。

U2FをFIDO2/CTAP2および W3C WebAuthnに拡張するために、当社は標準化団体のメンバーと協力し革新を続けました。これらの進化した規格では、既存のすべてのU2Fデバイスをサポートし、さらに、電話やコンピューターなどのデバイスに組み込まれているデバイスPIN、生体認証、認証テクノロジー、およびユーザー名やパスワードをまったく使用しない操作を可能にするローカルで検出可能なクレデンシャルをサポートするオプションが追加されています。

現在起きていること

この標準化作業およびプラットフォームとの連携を通じて、すべての主要なデスクトップおよびモバイルプラットフォームへの普遍的なサポートを実現し、現在対処中のいくつかのまれな問題をプラスまたはマイナスして、あらゆる場所でフィッシングに強い認証を行うことができるソリューションであるWebAuthn/FIDOが完成しました。

SMS、モバイルプッシュ通知、ワンタイムパスワード(OTP)などの代替の多要素認証(MFA)ソリューションには悪用可能な 技術的な欠陥が含まれており、それにより人々をだます「中間者」フィッシング攻撃が簡単になります。これは、 ユーザー名とパスワードにまさるMFAメカニズムが普及する今日、まさに攻撃者が行っていることです。

次に起こること

FIDO Alliance、World Wide Web Consortium(W3C)、およびプラットフォームベンダーと何年も連携し、WebAuthn/FIDOで可能な対応をさらに強化してきました。そして、どんな未来が待っているか楽しみにしています。本日、これらの革新と追加に関する3点について説明します。

- 用語の変更

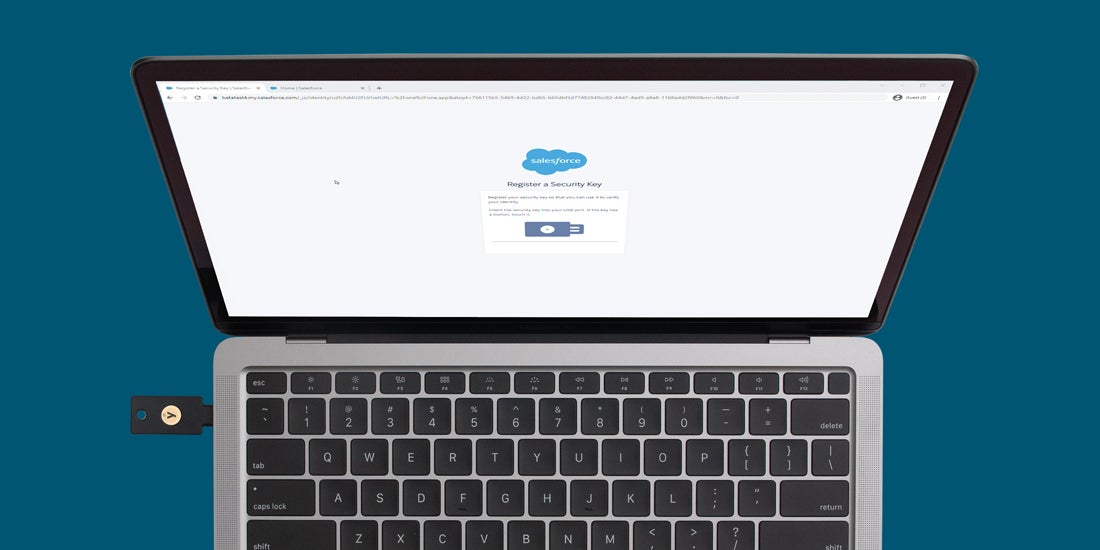

変更されている用語がいくつかありますが、これらはユーザーと開発者の両方にとって理解しやすいものになっていると思います。「Security Key」というフレーズは、WebAuthn/FIDOクレデンシャルを含む、YubiKeyなどの外部FIDO対応ハードウェアデバイスを表す標準的な表現になっています。ただし、「WebAuthn/FIDOクレデンシャル」とは必ずしも言いやすい言葉というわけではなく、専門家でない人にとってはほとんど理解されていません。

「パスワード」はすでに広く理解されている用語です。これらのWebAuthn/FIDOクレデンシャルでパスワードを置き換えることができるため、業界に「Passkey」という用語が導入されました。これは、昨年Appleが発表した‘Passkeys in iCloud Keychain’および最近のWIRED記事で公に言及されました。この投稿の残りの部分では、WebAuthn/FIDOクレデンシャルがSecurity Key内にあるか、デバイスのハードウェアにバインドされているか、またはクラウドプロバイダーによってコピーされたデバイス上のファイルに保存されているかどうかに関係なく、WebAuthn/FIDOクレデンシャルについて言及するときはPasskeyと言います。

この表現が普及し始めたため、Passkeyの定義、Passkeyが追加の認証オプションとしてどのように機能するか、WebAuthn/FIDO認証オプションの拡張がどのようになるかについて、お客様やパートナーから多くの問い合わせがありました。この進化するストーリーについては、以下で説明します。

- Bluetoothの改善、およびSecurity Keyとしての電話

Yubicoは、プロトタイプのBluetooth認証システムを構築し、他社と協力して最初のFIDO Bluetoothトランスポートを作成しました。しかし当社が下した最終的な決定は、Bluetooth YubiKeyの製品を出荷しないことでした。これは、この取り組みで学んだ次のことに基づいて行われました。

- Bluetoothのペアリングはセキュリティや使いやすさの特性が不十分である

- バッテリーは残量を維持するために定期的かつ慎重に充電するか、交換可能である必要がある。これにより、デバイスの堅牢性が損なわれるため、必要なときに必要なだけ代替品を用意する必要がある

- Bluetoothのプロトコルやハードウェアの実装は複雑であり、発見された脆弱性に対処するために常に最新の状態に保つ必要がある

- Bluetoothハードウェア、ドライバー、およびOSサポートの状態に一貫性がなく、信頼性がない

Bluetooth Security Keyとして使用するのに適しているデバイスは電話だけであるという結論に至りました。特に電話は、次の理由で適しています。

- ほとんどすべての電話に、Bluetoothのペアリングを容易にするカメラがある

- ほとんどの場合、所有者が慎重かつ定期的に充電する

- ソフトウェアとファームウェアを定期的に更新するメカニズムがすでにそなわっている

- 多くの時間、所有者が保持していると考えられる

認証器として電話を使用することは当社の当初のビジョンの一部であり、長い間これに取り組んできました。電話に組み込まれている生体認証を、FIDO2を使用して同じデバイスにログインするために使用できるようにしたのと同じ方法で、他のデバイスで認証するために使用できるようにするにはどうすればいいでしょうか?標準化団体とプラットフォームでの長年の作業を経て、準備はほぼ整っています。カメラを利用したBluetoothのペアリングは、現在主要なブラウザとOSで有効になっており、プラットフォームのBluetoothの癖は、長年のテスト、アップグレード、バグフィックスによってほとんど修正または回避されており、Bluetooth+ネットワークトランスポートは十分にテストされています。

有効にした場合のmacOS/iOSでの現在の表示は次のとおりです(変更される可能性があります):

これは期待できますが、電話は壊れやすく、高価で、頻繁に交換され、またポリシーや法律によって使用が禁止されている場合があります。つまり、Security Keyを使用する上で最も難しい部分は、紛失した際にどこにいても再登録したり、新しいものに移行したりできるようにすることであり、これは、電話の場合はるかに頻繁に発生します。

そのため、アカウントに追加されたいくつかの認証器の1つとして電話を設定することをお勧めします。

- コピー可能なマルチデバイスPasskey

これまで、Security Keyとプラットフォーム認証器によって作成されたクレデンシャルは単一デバイスであり、作成されたハードウェアにバインドされていました。これらは単一デバイスPasskeyです。これらは優れたセキュリティ特性を備えており、デバイスがなくてもアクセスができないため、理解しやすく、信頼できるシステムを構築できます。

クレデンシャルを作成したハードウェアに縛られないことで、コピー可能なクレデンシャルを追加できたらどうでしょうか?このコピー可能な「マルチデバイスPasskey」は現在ベータ版として公開されています。

クレデンシャルのコピー可能にすることは、よりシームレスなデバイス移行とデバイスの損失/破損による復元を可能にし、Security Keyのひとつとして電話を使用することで悪化するいくつかの課題を解決するのに役立ちます。ただし、これにはセキュリティの低下という犠牲が伴います。

プラットフォームは、組み込みのパスワードマネージャーを使用して、同じプラットフォームのパスワードマネージャーとクラウドアカウントを持つ他のデバイスにマルチデバイスPasskeyをコピーすることで、これを実現します。

つまり、Passkeyを同期するアカウントを保護するために、フィッシングに強い認証を使用しない限り、人はだまされる可能性があります。幸い、このタイプの同期メカニズムのフィッシングでは、プラットフォームベンダーが実行する堅牢なアカウントシステムをターゲットにする必要があり、多くの場合、ユーザーが何か異常に気付くようにオプションで設定できます。残念ながら、ユーザーはコンピュータの異常に慣れているため、これらのアカウントシステムのうち、フィッシングに強い認証を使用するように設定できるものはほとんどありません。Google’s Advanced Protection Programのように、フィッシングに強い認証のみを許可するシステムを提供するプロバイダーが増えることで、この状況が将来改善されることを願っています。

さまざまなニーズに対応する認証オプション

ご存じのとおり、世界は複雑なテクノロジーと進化する脅威に満ちあふれているため、すべてのシナリオで、すべての人が最先端のセキュリティを使用できるわけではありません。今日のトレードオフについての当社の見解は次のとおりです。

YubiKeyは、より強力な認証を利用可能にし、すべての人にとって使いやすいように作成されました。そのため、WebAuthn/FIDO認証システム、スマートカード、OTPデバイスなど、すべてを1つのデバイスで機能させることができるようにしました。つまり、テクノロジーや脅威の変化に対応できる、堅牢で手頃な価格の「多数のロックに対応する鍵」のようなものです。

インターネット犯罪は、このままのペースで行くと、人類史上最大の富の譲渡を可能にすることになるため、YubiKeyを導入する準備がまだ整っていない場合は、パスワードのみのものよりもセキュリティが高いものを使用してください。

結論

これらの追加オプションにより、より多くのサイトがWebAuthn/FIDOを採用するようになることを願っています。これは、コピー可能なマルチデバイスPasskeyを使用しているか、YubiKeyのようにPasskeyがYubiKeyハードウェアにバインドされている強力なソリューションを使用しているかどうかに関係なく、すべての人にメリットをもたらします。

.

全体を通して、当社が共同で作成した規格が非常に多くの人に届き、現代の脅威から保護し続けることを期待しています。そして、実施可能なところすべてでMFAを有効にしましょう!

脚注:

1同じデバイスからのログインの場合。一部の機種では、Bluetoothをサポートする他のデバイスにログインするための初期サポートを利用できますが、現在の一部の実装では、両方のデバイスからのアクティブなインターネット接続も必要とする場合があります。

2使用されているサイトでは、他のデバイスにコピーする方法がフィッシングの対象となる可能性があります。7を参照してください。.

3OpenPGPカードやYubiKeyのPIV実装など、一部のスマートカードは認証をサポートしています。ただし、スマートカードの認証は主に企業のユースケースに限定されており、すべてのサイトで利用できるわけではありません。

4証明書のサポートは多様であり、さまざまなセキュリティプロパティを備えた幅広い実装をカバーするものもあります。

5アテストされている場合、マルチデバイスPasskeyなどのコピー可能なデータについて何がアテストできるか不明です。

6クレデンシャルを同期するには、ネットワーク接続、共有パスワードマネージャーの導入、クラウドアカウントが必要です。他のデバイスでの電話の使用については、1も参照してください。

7クレデンシャルのコピーを許可するシステムは、YubiKeyまたはその他のフィッシング対策テクノロジーがコピーメカニズムにアクセスする唯一の方法でない限り、フィッシングされる可能性があります。

8複数の登録済みYubiKeyにより、簡単で安全な自己復元が可能になります。多くのサイトを使用するよりも、SSOまたはソーシャルログインを使用する方が簡単です。

9プッシュアプリにはネットワーク接続が必要です。OTPアプリでは、アクセスしているシステムまたはアプリで検証が利用できる必要があります。通常、これは、YubiCloudなどのOTP検証サービスへのオンラインネットワーク接続を意味し、共有OTPシークレットをより多くの場所にコピーすることによってセキュリティを犠牲にすることになります。